Devenez Certifié CSCU"Certified Secure Computer User" | Ec-Council

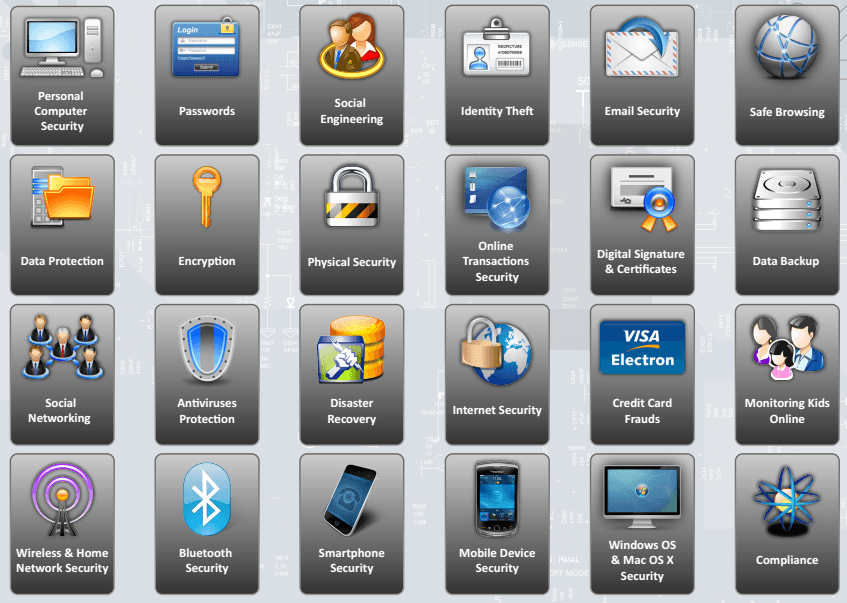

Elle est considérée comme la Certification de base

dans le domaine de la sécurité informatique. Elle vous donne les bases nécessaires pour comprendre les techniques de piratage informatique, les outils de sécurité informatique liés à l'internet, à la protection d'un ordinateur et d'un mobile:

- Introduction to Security

- Securing Operating Systems

- Malware and Antivirus

- Internet Security

- Security on Social Networking Sites

- Securing Email Communications

- Securing Mobile Devices

- Securing the Cloud

| Sécuriser le Cloud

- Securing Network Connections

- Data Backup and Disaster Recovery

| Sauvegarde et Récupération de données après un crash

-

Coût: 250.000F | Coût (Boursiers): 90.000F

| Coût Exam. Inter: 125.000F

- Durée: 16H / 3mois

Devenez Certifié SECURITY+ (Admin. Sécurité)Par Comptia

Voici le programme qui vous donne le profil d'Administrateur en sécurité informatique. En plus des notions du CSCU, vous avancez dans la maitrise de la sécurité des réseaux, la connaissance des vulnérabilités, l'élaboration de politique de sécurité, la gestion des risques, la sécurité physique, etc.

Le Security+ suit le standard ISO 17024, est approuvé par le Département Américain de la Défense (DoD)

et compatible avec les règles du gouvernement américain

sous le Federal Information Security Management Act (FISMA):

- Network Security

- Compliance and Operational Security | Compatibilité et Sécurité Opérationnelle

- Threats and Vulnerabilities | Menaces et Vulnérabilités

- Application, Data and Host Security | Sécurité d'Application, de Donnée et d'Hôte

- Access Control and Identity Management | Contrôle d'accès et Gestion d'identité

- Cryptography

.Coût: 500.000F | Coût (Boursiers): 290.000F | Coût Exam. Inter: 300.000F

.Durée: 40H / 3mois

Devenez CERTIFIE CEH "Certified Ethical Hacker"De EC-Council

Si vous faîtes une formation en Hacking et obtenez un diplôme non-reconnu ou non-officiel, ou signé par un soi-disant formateur ou expert, vous risquez de ne pas trouver d'emploi, ou d'être assimilé à un cybercriminel...

Le CEH est l'une des Certifications les plus connues et les plus demandées

dans le domaine de la sécurité/piratage informatique. La formation CEHv9 est la plus avancée au monde

en matière de piratage éthique. Elle couvre 18

des plus grands domaines que chaque pirate éthique veut connaître pour monter en compétences dans le domaine de la sécurité de l'information. A travers ces 18 modules, la formation couvre plus de 270 techniques d'attaques les plus utilisées

par les pirates. Obtenez des compétences en piratage hautement recherchées, de même que la certification Certified Ethical Hacker !

Ce cours prépare à la certification Certified Ethical Hacker v9 (ANSI), dont les codes d'examen sont 312-50 (ECC Exam)

ou 312-50 (VUE).

Les participants s'exercent sur les 140 labs créés par les experts de l'EC-Council. Ces labs reprennent des scénarios réels évoqués au cours de la formation afin de percevoir une attaque telle qu'elle se présenterait dans la réalité. Vous avez aussi accès à plus de 2200 outils de piratage et à plus de 2200 pages de présentation, spécialement conçues pour aider à maîtriser les

concepts complexes

de la sécurité.

---Introduction au Ethical Hacking

Vue générale de la sécurité, des menaces et des vecteurs d'attaques

Concepts, types et phases de hacking

Concept et portée de l'Ethical Hacking

Notions de contôles de sécurité

Initiation à la législation et aux standards liés à la sécurité

---Footprinting et Reconnaissance

Concepts de footprint

Méthodologie de reconnaissance : navigateurs, techniques Advanced Google Hacking, réseaux sociaux, sites web, e-mail, veille concurrentielle, WHOIS, DNS, réseau, social engineering

Outils

Contre-mesures

--Test d'intrusion

---Scanning de réseaux

Vue générale du scanning de réseau

Méthodologie CEH : live systems, Open ports, scanning sous IDS, accaparement de bannière, scan de vulnérabilité, tracer un diagramme de réseau, préparer les proxys

--Test d'intrusion par scanning

---Enumération

Concepts d'énumération

NetBIOS

Les différents types d'énumération : SNMP, LDAP, NTP, SMTP

Contre-mesures d'énumération

Contre-mesures d'énumération SMB

--Test d'intrusion par énumération

---Hacking de système

Informations disponibles avant l'étape de hacking de système

Les objectifs du hacking de système

Méthodologie CEH

Etapes de hacking de système

Fichiers cachés

Effacer ses traces

--Test d'intrusion

---Malwares

Introduction aux malwares

Chevaux de Troie : concepts, types

Virus et vers : étapes, types, signaux d'alerte, ransonwares, canulars et faux antivirus, différencier un ver et un virus, programmation de virus

Ingénierie anti malwares

Détection de malwares

Contre-mesures

Logiciels anti malwares

--Test d'intrusion

---Sniffing

Concepts de sniffing

Différents types d'attaques : attaques sur Mac, attaques DHCP, ARP, Spoofing, infection de DNS

Outils de détection

Contre-mesures

Techniques de détection

--Test de détection

---Ingénierie sociale

Concepts d'ingénierie sociale

Techniques d'ingénierie sociale

Usurpation d'identité sur les réseaux sociaux

Procédure d'usurpation d'identité

Contre-mesures d'ingénierie sociale

--Test d'intrusion

---Attaques par Déni de Service

Concepts de DoS/DDoS

Techniques d'attaques de DoS/DDoS

Botnets

Etude de cas de DDoS

Outils d'attaques DoS/DDoS

Contre-mesures

Outils de protection DoS/DDoS

--Test d'intrusion

---Hijacking de sessions

Concepts de hijacking de session

Hijacking de sessions d'applications

Hijacking de sessions de réseau

Outils de hijacking de session

Contre-mesures

--Test de hijacking de session

---Hacking de serveurs Web

Concepts de serveurs web

Attaques de serveurs Web

Méthodologie d'attaque

Outils d'attaque de serveurs Web

Contre-mesures

Gestion des patches

Outils de sécurité des serveurs web

--Test de hacking

---Piratage d’applications Web

Concepts de web app

Menaces sur les web apps

Méthodologie d'attaque de web applications

Outils d'attaque d’applications Web

Contre-mesures

Outils de sécurité

--Test d'intrusion de web app

---Injection SQL

Concepts d'injections SQL

Types d'injection SQL

Méthodologie d'injection SQL

Outils d'injection SQL

Techniques d'évasion

Contre-mesures

---Hacking de réseaux sans fil

Concepts du sans fil

Chiffrement pour le wireless

Menaces liées au réseau wireless

Méthodologie d'attaque de réseau sans fil : wi-fi, GPS, analyse de trafic, lancement d'attaque, craquer le chiffrement wi-fi

Outils de hacking de réseau sans fil

Hacking de bluetooth

Contre-mesures

Outils de sécurité de réseau sans fil

--Test d'intrusion de réseau sans fil

---Hacking de plateformes mobile

Vecteurs d'attaques de plateformes mobiles

Hacking Android OS

Hacking iOS

Hacking Windows Phone OS

Hacking BlackBerry

Mobile Device Management (MDM) : solutions de MDM, BYOD

Outils et lignes directrices de sécurité mobile

--Test d'intrusion de mobile

---Evading IDS, Firewalls & Détection de Honey Pots

Concepts de IDS, Firewall et Honeypot

Systèmes de IDS, Firewall et Honeypot

Contourner l'IDS

Contourner le firewall

Outils de contournement d'IDS, de firewall

Détecter les honeypots

Contre-mesures de contournement d'IDS et de firewal

--Test d'intrusion

---Cloud computing

Introduction au Cloud Computing

Menaces liées au Cloud Computing

Attaques dans le cloud

Sécurité dans le cloud

Outils de sécurité pour le cloud

--Test d'intrusion dans le cloud

---Cryptographie

Concept et état des lieux de la cryptographie

Algorithmes de chiffrement

Outils de cryptographie

Public Key Infrastructure (PKI)

Chiffrement d'e-mail

Chiffrement de disque

Attaques de cryptographie

Outils de cryptographie.

- Coût: 1.500.000F | Coût (Boursiers): 900.000F | Coût Exam. Inter: 500.000F

- Durée: 40H / 6mois

Vous pouvez aussi vous Inscrire pour le Bootcamp Spécial, et devenir un Expert !